Cloudflare Argo Tunnel — это мощный инструмент, способный значительно упростить создание защищенного соединения для веб-серверов и приложений. Однако, как и у любого мощного инструмента, у него есть теневая сторона: даже хакеры находят способы его использования в своих целях.

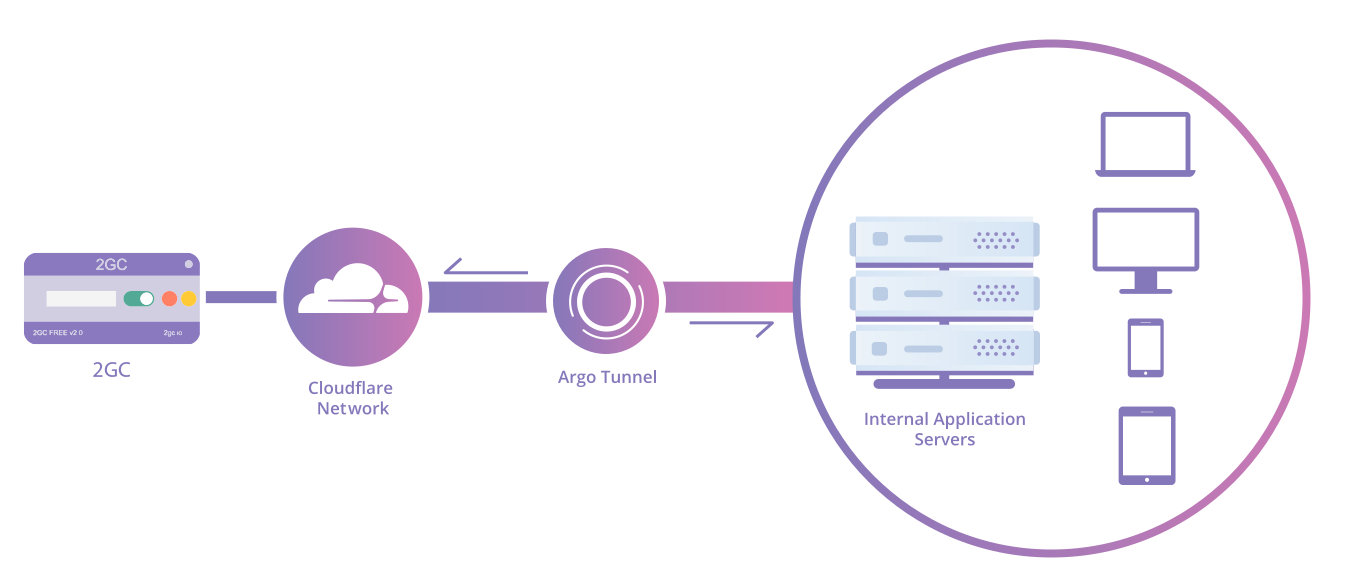

Argo Tunnel предоставляет возможность создавать скрытые HTTPS-соединения через инфраструктуру Cloudflare. Это помогает обойти сетевые брандмауэры и улучшить скрытность во время атак. Хакерам достаточно запустить всего одну команду на скомпрометированном устройстве, используя уникальный токен туннеля, чтобы организовать скрытый канал связи. Это соединение остаётся вне поля зрения многих защитных систем и предоставляет злоумышленникам постоянный доступ к заражённым устройствам.

Специалисты GuidePoint отмечают, что злоумышленники активно используют Cloudflare Tunnels для обхода систем безопасности и похищения данных с минимальными шансами быть обнаруженными. Используя Argo Tunnel, они могут по необходимости включать и отключать соединения, например, для доступа к RDP (удалённому рабочему столу) и сбору информации, а затем сворачивать доступ, что делает их деятельность менее заметной.

Особую тревогу вызывает возможность использования функции TryCloudflare, которая позволяет создавать одноразовые туннели без необходимости регистрации учётной записи. Такой подход упрощает злоумышленникам манипуляции с подключениями и позволяет создавать короткоживущие, почти неотслеживаемые каналы связи.

Из-за использования QUIC-протокола (порт 7844), HTTPS-трафик, генерируемый туннелем, редко вызывает подозрения со стороны брандмауэров или других защитных решений, если те не настроены специально на его отслеживание. Это делает Cloudflare Argo Tunnel не только удобным инструментом для бизнеса, но и потенциальной угрозой, которую злоумышленники могут использовать для маскировки своих атак.